Hace algunos meses comencé a medio meterme a este oscuro(?) mundo de las shitcoins, aunque el 99.99% son estafas, algunas sí que valen la pena. Incluso en las que son estafa, puedes sacar provecho si tienes el colmillo suficiente, básicamente entrar cuando está recién salida, hacer rápido un x5 o x10, sacar ganancias y salirse.

Es bien sabido por todos que el Santo Grial de las shitcoins es la Binamce Smart Chain y el exchange decentralizado Pancakeswap. Así que mi pequeña shitcoin está en ese ecosistema.

¿Cómo comencé todo?

A principios de este 2021, que me empecé a meter más en forma al mundo de las criptomonedas, tardé poco en ver lo fácil que es crear una criptomoneda (refiriendome por criptomoneda a tokens creados por medio de contratos inteligentes).

Mi primera shitcoin fue un token ERC-20 súper mal hecho. En mi afán de experimentar, y sin saber que existía la Binance Smart Chain, tomé el único smart contract que conocía en ese momento y le cambié algunas cositas, y lo desplegué en la Ethereum Mainnet. Fue así que nació Ferras Coin. Para tratar de hacerlo un poco serio le puse página web, cuenta de Twitter y Github.

Fue tiempo después que descubrí la Binance Smart Chain, las shitcoins que existen ahí y sus ridículamente baratas comisiones. También encontré tutoriales de Solidity e hice algunas cuantas pruebas. Si bien el contrato de mi segunda shitcoin también es copy & paste, ahora sí que entiendo lo que hace.

El desarrollo

El proceso de creación de mi segunda shitcoin comenzó con la elección del nombre, el símbolo (tiker), suministro total y los tokenomics. Este fue el resultado:

- Nombre: Chernobyl Inu

- Tiker: CHERNOBYL

- Suministro: 100,000,000,000 (cien mil millones)

Acto seguido me conseguí una plantilla de contrato inteligente, le eche un vistazo y le cambié lo necesario para convertirla en el código fuente de CHERNOBYL.

Yo estaba muy emocionado de hacer lo que sería mi primera shitcoin en la BSC, ni siquiera probé el contrato, lo desplegué directo en la Mainnet. Después en Pancakeswap le agregué un poco de liquidez y listo.

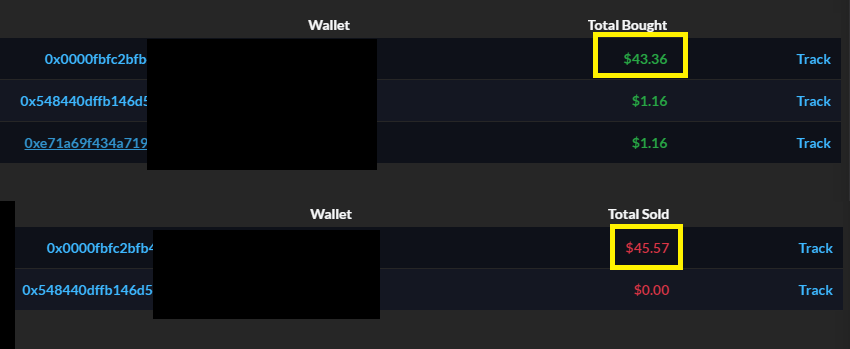

Mi sorpresa fue mayor cuando vi que al instante, un bot realizó compras, también vi una compra grande (43 dolares), aunque quien sea que haya comprado, vendió instantes después por 45 dólares.

Como experimento creo que fue bueno y me inspira a realizar proyectos más grandes, de hecho tengo ya unos en mente.

Por último, para que el token CHERNOBYL no quede vilmente en el olvido, traté de convertirlo en un proyecto más o menos serio, así que le hice un roadmap, el cual puedes descargar aquí. También hice un pequeño texto para hacer shill.

💥☢💰 Chernobyl Inu💰☢💥

Tiker: CHERNOBYL

Contract: 0x4BE12BfB6A1dE112711Ef3C84Bde6a35b276e9C4

💹 Low market cap

💹 100,000,000,000 Total supply

➡ 50% of total supply are in dev’s wallet for future burning & future airdrops

🔥 30% of total supply will be burned on USD 5,000 MC

🔓 Liquidity unlocked (100% of initial liquidity will be burned on USD 15,000 MC)

👀 Not rennounced ownership

🚫 No Rugpull

📝 Verified contract

✅100% SAFU